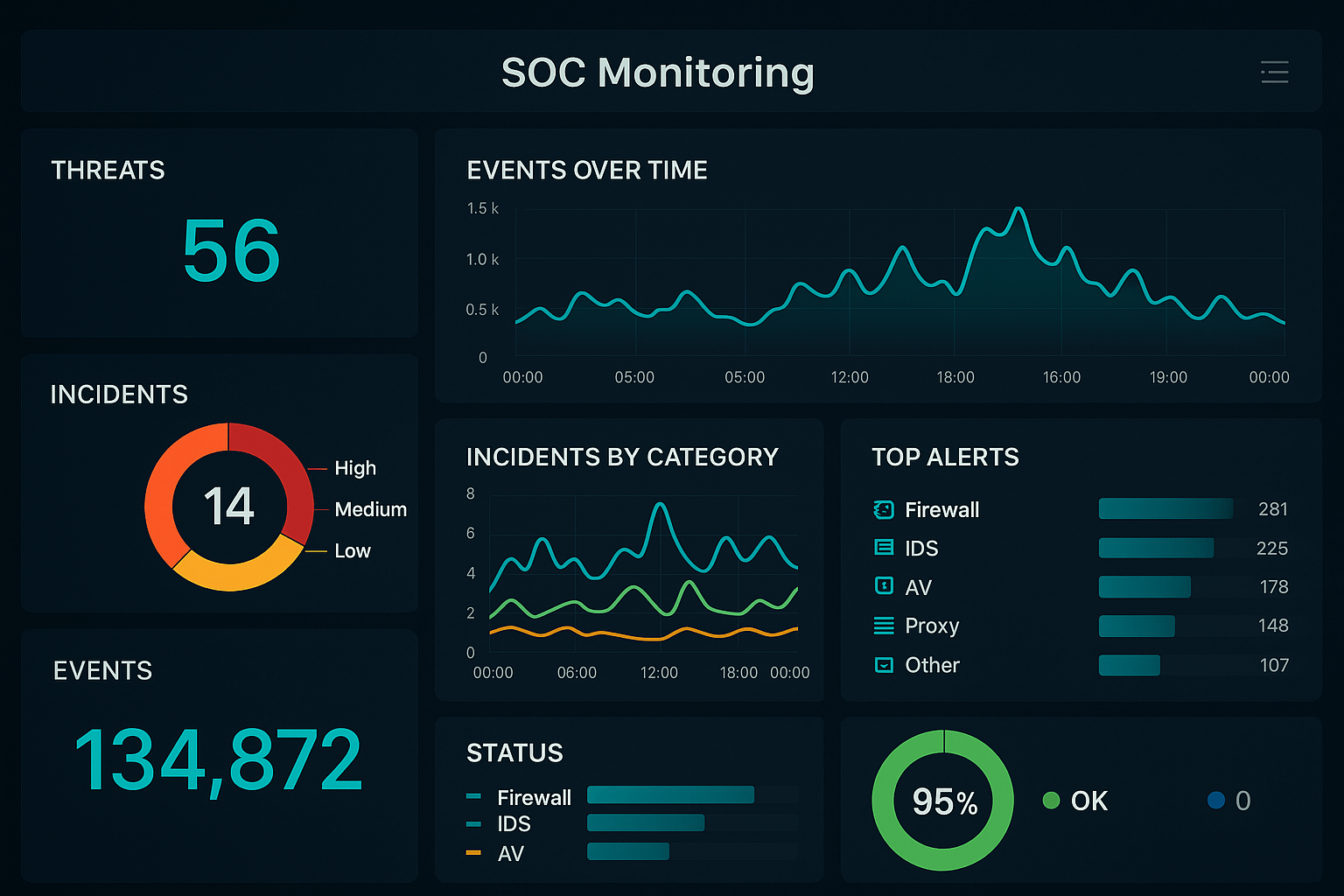

Monitoreo y Detección Continua 24/7

El monitoreo continuo es el latido constante del SOC. Imagina tener miles de ojos vigilando cada rincón

de tu infraestructura digital, las 24 horas del día, los 7 días de la semana. Esta función fundamental

permite detectar anomalías en tiempo real antes de que se conviertan en brechas de seguridad costosas.

Los analistas de SOC utilizan herramientas avanzadas como SIEM (Security Information and Event

Management) para correlacionar millones de eventos por segundo. Cada login fallido, cada transferencia

de datos inusual, cada conexión desde una ubicación sospechosa es analizada instantáneamente. Este

monitoreo proactivo reduce el tiempo de detección de amenazas de semanas a minutos, marcando la

diferencia entre un intento de ataque frustrado y una violación de datos millonaria.

Elementos clave del monitoreo continuo:

-

Análisis de logs en tiempo real: Procesamiento de registros de servidores,

aplicaciones, bases de datos y dispositivos de red para identificar patrones anómalos.

-

Monitoreo de tráfico de red: Inspección profunda de paquetes (DPI) para detectar

comunicaciones maliciosas o exfiltración de datos.

-

Alertas inteligentes: Sistemas de notificación priorizados que distinguen entre

falsos positivos y amenazas reales, evitando la fatiga de alertas.

-

Dashboards centralizados: Visualización unificada del estado de seguridad de toda la

organización en tiempo real.

Investigación y Análisis Forense

Cuando se detecta una anomalía, el SOC se transforma en un laboratorio forense digital. Los analistas

actúan como detectives cibernéticos, reconstruyendo la cadena de eventos para entender el qué, cómo,

cuándo y por qué de un incidente de seguridad.

El análisis forense va más allá de simplemente responder a un ataque. Implica preservar evidencia

digital de manera que sea admisible en procesos legales, identificar el vector de ataque inicial,

determinar el alcance del compromiso y, crucialmente, entender las técnicas del atacante para prevenir

futuros incidentes similares.

Este proceso meticuloso incluye:

-

Preservación de evidencia: Captura y almacenamiento seguro de logs, memoria volátil,

imágenes de disco y tráfico de red siguiendo la cadena de custodia.

-

Análisis de malware: Descomposición de código malicioso en ambientes sandbox para

entender su comportamiento y capacidades.

-

Timeline reconstruction: Creación de una línea temporal detallada del incidente,

desde el compromiso inicial hasta la detección.

-

Identificación de IOCs: Documentación de Indicadores de Compromiso para fortalecer

las defensas futuras.

Respuesta a Incidentes

La velocidad es crítica cuando se enfrenta una amenaza activa. La función de respuesta a incidentes del

SOC es como un equipo de bomberos digital: cada segundo cuenta. Un plan de respuesta bien ejecutado

puede significar la diferencia entre un incidente menor y una crisis empresarial.

El SOC sigue un proceso estructurado basado en el framework NIST de respuesta a incidentes:

-

Preparación: Mantener playbooks actualizados, realizar simulacros y asegurar que las

herramientas estén listas para su despliegue inmediato.

-

Detección y Análisis: Confirmar la naturaleza del incidente, determinar su severidad

y alcance inicial.

-

Contención: Aislar sistemas afectados para prevenir la propagación lateral del ataque

sin alertar al atacante.

-

Erradicación: Eliminar la amenaza de raíz, cerrar vectores de ataque y parchear

vulnerabilidades explotadas.

-

Recuperación: Restaurar sistemas a operación normal con monitoreo intensificado para

detectar persistencia.

-

Lecciones Aprendidas: Documentar el incidente y actualizar procedimientos para

mejorar la respuesta futura.

Gestión de Vulnerabilidades

Prevenir es mejor que curar. La gestión proactiva de vulnerabilidades es una función crítica del SOC que

identifica y prioriza debilidades en la infraestructura antes de que los atacantes puedan explotarlas.

Es una carrera constante contra el tiempo, ya que cada día se descubren nuevas vulnerabilidades.

El proceso no se limita a ejecutar scanners automatizados. Requiere un enfoque holístico que considera

el contexto del negocio, la criticidad de los activos y el panorama de amenazas actual. El SOC trabaja

estrechamente con los equipos de TI para coordinar parches y mitigaciones sin interrumpir las

operaciones críticas del negocio.

Componentes clave de la gestión de vulnerabilidades:

-

Escaneo continuo: Identificación automatizada de vulnerabilidades en sistemas,

aplicaciones y configuraciones.

-

Priorización basada en riesgo: Uso de frameworks como CVSS combinado con inteligencia

de amenazas para determinar qué vulnerabilidades requieren atención inmediata.

-

Gestión de parches: Coordinación con equipos de TI para aplicar actualizaciones

críticas minimizando el downtime.

-

Validación de remediación: Verificación de que las vulnerabilidades han sido

efectivamente corregidas sin introducir nuevos problemas.

Inteligencia de Amenazas (Threat Intelligence)

Conocer a tu enemigo es fundamental en ciberseguridad. La inteligencia de amenazas transforma datos

crudos sobre actores maliciosos, campañas de ataque y nuevas técnicas en información accionable que

fortalece las defensas de la organización.

El SOC no opera en un vacío. Se nutre constantemente de fuentes de inteligencia tanto comerciales como

de código abierto (OSINT), participando en comunidades de intercambio de información como ISACs

(Information Sharing and Analysis Centers). Esta inteligencia contextualizada permite anticipar ataques

dirigidos específicamente a tu industria o región.

La inteligencia de amenazas efectiva incluye:

-

Inteligencia táctica: IOCs específicos como IPs maliciosas, hashes de malware y

dominios de comando y control.

-

Inteligencia operacional: TTPs (Tácticas, Técnicas y Procedimientos) de grupos de

amenazas específicos.

-

Inteligencia estratégica: Tendencias emergentes y amenazas a largo plazo que informan

decisiones de inversión en seguridad.

-

Threat hunting proactivo: Búsqueda activa de amenazas latentes basada en hipótesis

derivadas de la inteligencia.

Cumplimiento y Reportes

En un mundo donde las regulaciones de privacidad y seguridad se multiplican —GDPR, CCPA, HIPAA, SOX— el

SOC juega un papel crucial en demostrar el cumplimiento continuo. No basta con ser seguro; debes poder

probarlo con documentación exhaustiva y auditable.

Los reportes del SOC van desde dashboards ejecutivos en tiempo real hasta informes forenses detallados

para auditorías. Cada acción, cada alerta, cada respuesta queda documentada, creando un registro

inmutable que satisface tanto a reguladores como a stakeholders internos.

Tipos de reportes esenciales:

-

Reportes ejecutivos: Métricas KPI de alto nivel sobre postura de seguridad,

tendencias de amenazas y ROI del SOC.

-

Reportes de cumplimiento: Documentación específica alineada con frameworks

regulatorios y estándares de la industria.

-

Reportes de incidentes: Análisis post-mortem detallados de incidentes significativos

con recomendaciones de mejora.

-

Métricas operacionales: MTTD (Tiempo Medio de Detección), MTTR (Tiempo Medio de

Respuesta) y tasas de falsos positivos.

Optimización y Mantenimiento de Herramientas de Seguridad

Un SOC es tan efectivo como las herramientas que utiliza. La optimización continua no es opcional; es

esencial para mantener la eficacia frente a un panorama de amenazas en constante evolución. Esta función

garantiza que cada componente tecnológico opere a máximo rendimiento.

El mantenimiento va más allá de aplicar actualizaciones. Implica afinar reglas de detección para reducir

falsos positivos, ajustar umbrales de alerta basados en el comportamiento real del negocio, y

continuamente evaluar nuevas tecnologías que puedan fortalecer la postura de seguridad. El SOC debe

evolucionar constantemente o quedarse obsoleto.

Actividades clave de optimización:

-

Tuning de SIEM: Refinamiento continuo de reglas de correlación y casos de uso para

mejorar la precisión de detección.

-

Automatización de procesos: Implementación de playbooks SOAR para respuestas

automatizadas a amenazas comunes.

-

Integración de herramientas: Orquestación de múltiples soluciones de seguridad para

crear un ecosistema cohesivo.

-

Evaluación de tecnologías emergentes: Pruebas de concepto con nuevas soluciones como

IA/ML para detección avanzada.

El SOC moderno no es un centro de costos, es un habilitador de negocio. Estas siete

funciones trabajan en armonía para crear un escudo digital impenetrable que permite a tu empresa innovar

con confianza, sabiendo que sus activos más valiosos están protegidos por expertos las 24 horas del día.