Después de comprender el inmenso valor y el retorno de inversión que un Centro de Operaciones de

Seguridad (SOC) puede ofrecer, el siguiente paso lógico es preguntarse: ¿Por dónde empezamos?

La idea de crear un centro de operaciones de seguridad puede parecer una tarea

monumental, reservada solo para las corporaciones más grandes. Sin embargo, con una planificación

cuidadosa y un enfoque por fases, empresas de cualquier tamaño pueden implementar un SOC eficaz que

proteja sus activos más valiosos.

Esta guía práctica desglosa el proceso en seis pasos manejables, desde la concepción inicial hasta la

operación y la mejora continua. Considera este artículo tu mapa de ruta, un plan de

implementación de SOC diseñado para darte claridad y confianza en cada etapa del camino.

Antes de Empezar: La Decisión Estratégica Clave (In-house vs. SOCaaS)

Antes de sumergirnos en los pasos, hay una decisión fundamental que toda empresa debe tomar y que

influirá en todo el proceso: ¿construir un SOC interno, contratar un SOC como Servicio (SOCaaS) o

adoptar un modelo híbrido?

- SOC Interno: Ofrece el máximo control y personalización. Requiere una inversión

significativa en personal, tecnología y procesos. Ideal para grandes empresas con requisitos de

seguridad muy específicos y recursos para mantener una operación 24/7.

- SOC como Servicio (SOCaaS): Externalizas la operación a un proveedor especializado.

Es más rápido de implementar, a menudo más económico y da acceso inmediato a talento y tecnología de

punta. Ideal para pymes y empresas que buscan una solución robusta sin una gran inversión inicial.

- Modelo Híbrido: Combina un equipo interno (a menudo para análisis de contexto de

negocio y respuesta) con un proveedor de SOCaaS (para monitoreo 24/7 y manejo de alertas iniciales).

Ofrece un equilibrio entre control y eficiencia.

Con esta decisión en mente, exploremos los pasos para dar vida a tu SOC.

Paso 1: Evaluación de Necesidades y Definición de Objetivos

El error más grande al implementar un SOC es empezar a comprar tecnología sin una

estrategia clara. El primer paso, y el más crítico, es entender qué necesitas proteger y

por qué.

Acciones Clave:

- Identificar los "Activos Joya": ¿Cuál es la información o los sistemas más críticos

para la supervivencia de tu negocio? Pueden ser datos de clientes, propiedad intelectual, sistemas de

producción, plataformas de comercio electrónico, etc. Tu SOC debe construirse alrededor de la

protección de estos activos.

- Evaluar el Panorama de Amenazas: ¿Qué tipo de ciberataques son más probables en tu

industria? ¿Eres un objetivo para el ransomware, el fraude por correo electrónico (BEC), los ataques a

la cadena de suministro o el robo de datos? Utiliza informes de inteligencia de amenazas para informar

esta evaluación.

- Entender los Requisitos de Cumplimiento: ¿Estás sujeto a regulaciones como GDPR,

HIPAA, PCI-DSS o leyes locales de protección de datos? El SOC será fundamental para cumplir con los

requisitos de monitoreo y notificación de brechas.

- Definir Objetivos Claros y Medibles: No te limites a decir "queremos mejorar la

seguridad". Establece objetivos concretos. Por ejemplo:

- "Reducir el Tiempo Medio de Detección (MTTD) de amenazas críticas a menos de 1 hora".

- "Lograr una cobertura de monitoreo del 95% de los activos críticos en los primeros 6 meses".

- "Asegurar el cumplimiento continuo con la normativa PCI-DSS mediante informes de seguridad

trimestrales".

El resultado de este paso debe ser un Documento de Misión del SOC, una declaración

clara que guiará todas las decisiones futuras.

Paso 2: Planificación de Presupuesto y Recursos

Con los objetivos definidos, el siguiente paso es la realidad financiera. Un SOC es una inversión

continua, no una compra única. Tu presupuesto debe contemplar tres áreas principales:

- Personas: Es el componente más costoso y crucial. Incluye salarios, beneficios,

formación continua y certificaciones para los analistas y el mánager del SOC. Si optas por un SOCaaS,

este costo se traduce en la cuota del proveedor.

- Tecnología: Incluye los costos de licencias de software (SIEM, SOAR, EDR), hardware

(si es necesario), suscripciones a fuentes de inteligencia de amenazas y mantenimiento anual.

- Procesos y Facilidades: Contempla el desarrollo de playbooks, consultoría externa,

y si es un SOC interno, el espacio físico, la energía y la conectividad.

Consejo práctico: Al presentar el presupuesto, vincúlalo directamente a los riesgos

identificados en el Paso 1 y al ROI potencial (como vimos en el artículo anterior). En lugar de decir

"necesitamos X para un SIEM", di "necesitamos invertir X en una plataforma SIEM para mitigar el riesgo

de un ataque de ransomware, que podría costarnos Y".

Paso 3: Selección de la Tecnología Adecuada

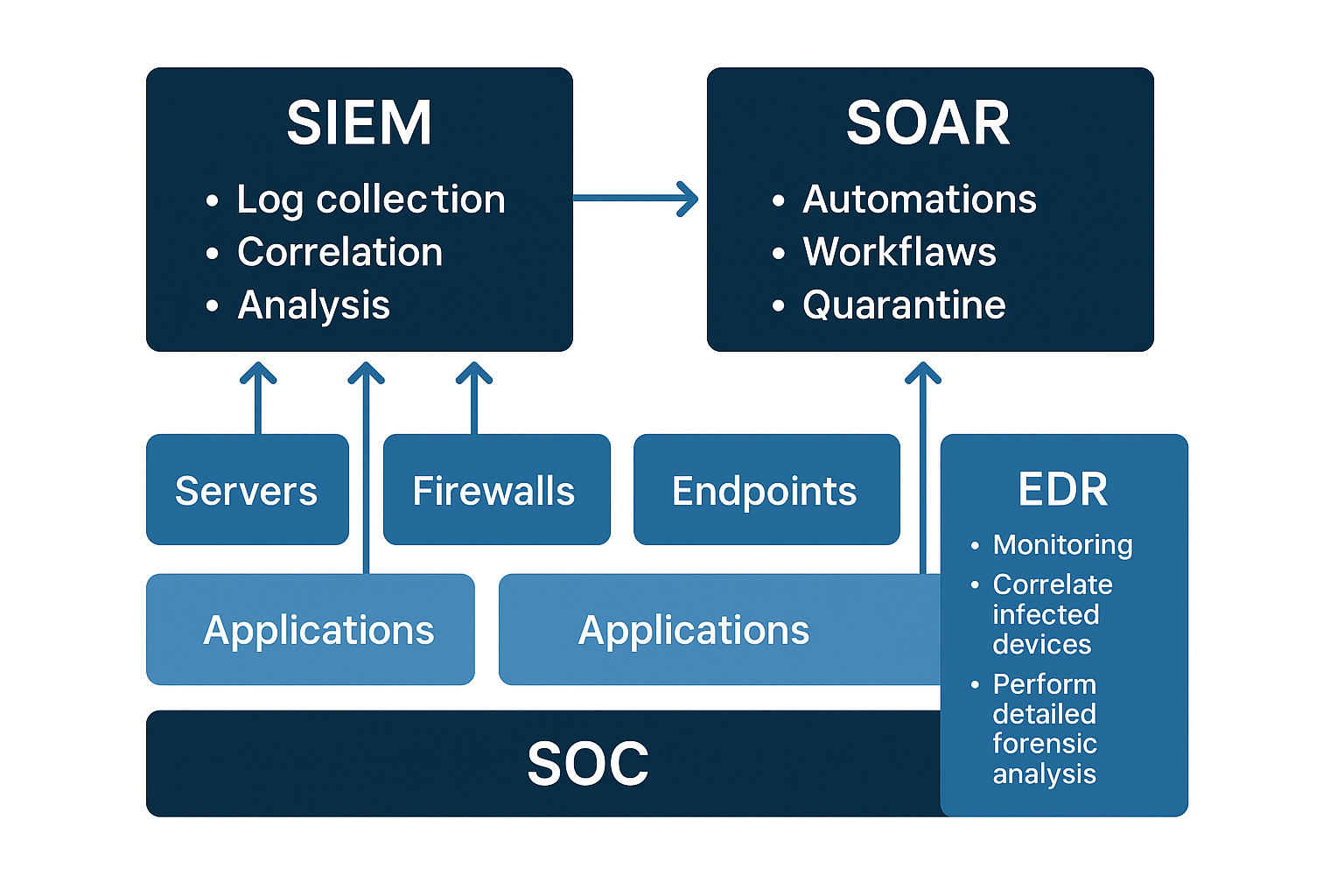

La tecnología es el pilar que permite a tu equipo detectar y responder a las amenazas. La pila

tecnológica de un SOC moderno se compone de varias capas. Las herramientas para un SOC

más fundamentales son:

- SIEM (Security Information and Event Management): Es el cerebro del SOC. Agrega,

correlaciona y analiza datos de logs de prácticamente todas las fuentes de tu red (servidores,

firewalls, endpoints, aplicaciones). Busca patrones anómalos y genera alertas cuando se detecta una

posible amenaza.

- SOAR (Security Orchestration, Automation, and Response): Es el sistema muscular.

Automatiza tareas repetitivas y orquesta flujos de trabajo de respuesta a incidentes. Por ejemplo, al

recibir una alerta del SIEM, un SOAR puede automáticamente poner en cuarentena un dispositivo,

bloquear una IP maliciosa o abrir un ticket de soporte, liberando a los analistas para que se centren

en investigaciones complejas.

- EDR (Endpoint Detection and Response): Son los guardias en cada dispositivo. El EDR

monitorea la actividad en los endpoints (laptops, servidores) en busca de comportamientos maliciosos

que el antivirus tradicional podría pasar por alto. Permite aislar dispositivos infectados y realizar

análisis forenses detallados.

Otras tecnologías importantes a considerar incluyen plataformas de inteligencia de amenazas (TIPs),

sistemas de detección de redes (NDR) y herramientas de análisis de vulnerabilidades. La clave es elegir

herramientas que se integren bien entre sí y que se alineen con tus objetivos y presupuesto.

Paso 4: Diseño de la Estructura del Equipo (Roles y Responsabilidades)

Las personas son el corazón del SOC. Una estructura de equipo SOC bien definida asegura

que las alertas se manejen de manera eficiente y que no haya lagunas en la cobertura. Los roles típicos

incluyen:

- Analista de Nivel 1 (Triage Specialist): La primera línea de defensa. Monitorean

las alertas entrantes, las investigan a un nivel básico para descartar falsos positivos y escalan los

incidentes legítimos a los analistas de Nivel 2.

- Analista de Nivel 2 (Incident Responder): Realizan investigaciones profundas sobre

los incidentes escalados. Analizan el alcance del ataque, determinan la causa raíz y coordinan las

acciones de contención y erradicación.

- Analista de Nivel 3 (Threat Hunter): Son los expertos y los más proactivos. No

esperan a que salten las alertas. Buscan activamente amenazas ocultas en la red ("threat hunting"),

analizan malware avanzado y se mantienen al día de las últimas tácticas de los atacantes.

- Mánager del SOC: Es el líder estratégico. Supervisa las operaciones diarias,

gestiona el equipo, define las métricas de éxito (KPIs), se comunica con la dirección y asegura que el

SOC esté alineado con los objetivos de negocio.

Para empresas más pequeñas, es común que una sola persona desempeñe múltiples roles o que estos roles

sean cubiertos por un proveedor de SOCaaS. Lo importante es que todas estas responsabilidades estén

claramente asignadas.

Paso 5: Desarrollo de Procesos y Playbooks

Un SOC sin procesos definidos es simplemente un grupo de personas talentosas reaccionando al caos. Los

procesos y los playbooks (guías de respuesta) son el guion que asegura una respuesta

consistente, rápida y eficaz ante cualquier incidente.

Un playbook es un conjunto de instrucciones paso a paso que un analista debe seguir

cuando se enfrenta a un tipo específico de amenaza. Debes desarrollar playbooks para los escenarios de

mayor riesgo identificados en el Paso 1.

Ejemplo de estructura de un Playbook para una Alerta de Ransomware:

- Detección: ¿Cómo se generó la alerta? (SIEM, EDR, etc.)

- Validación: Confirmar que no es un falso positivo (¿se está cifrando algún

archivo?).

- Contención: Aislar inmediatamente el dispositivo afectado de la red (acción de

EDR/SOAR).

- Análisis: Identificar la cepa del ransomware y su vector de entrada (¿fue por un

correo de phishing, una vulnerabilidad?).

- Erradicación: Eliminar el malware y cerrar la puerta de entrada.

- Recuperación: Restaurar los datos desde copias de seguridad limpias.

- Post-incidente: Documentar el incidente, analizar lecciones aprendidas y mejorar

las defensas.

Tener estos procesos documentados reduce el estrés, minimiza los errores humanos y acelera drásticamente

el tiempo de respuesta.

Paso 6: Definición de Métricas (KPIs) y SLAs

Lo que no se mide, no se puede mejorar. Para justificar la inversión continua en el SOC y

asegurar su eficacia, necesitas definir métricas de rendimiento clave (KPIs) y Acuerdos de Nivel de

Servicio (SLAs).

KPIs Esenciales para un SOC:

- Tiempo Medio de Detección (MTTD): El tiempo promedio que tarda el SOC en detectar

una amenaza desde que ocurre.

- Tiempo Medio de Respuesta (MTTR): El tiempo promedio que tarda el SOC en

neutralizar una amenaza una vez detectada. (El objetivo es reducir ambos al mínimo).

- Número de Incidentes Críticos Manejados: Muestra la carga de trabajo y el valor

directo en la prevención de desastres.

- Tasa de Falsos Positivos: Un indicador de la eficiencia y afinación de tus

herramientas.

- Cobertura de Visibilidad: El porcentaje de activos críticos que están siendo

monitoreados por el SOC.

Los SLAs son promesas de rendimiento, especialmente importantes si trabajas con un

SOCaaS o si reportas a la dirección. Por ejemplo: "Para incidentes de prioridad alta, el tiempo de

respuesta inicial será inferior a 15 minutos".

Timeline de Implementación Estimado

Aunque cada empresa es única, un timeline por fases puede ser el siguiente:

- Fase 1: Planificación y Diseño (1-3 meses): Incluye los Pasos 1 y 2. Evaluación de

necesidades, definición de objetivos, planificación de presupuesto y selección del modelo (in-house

vs. SOCaaS).

- Fase 2: Adquisición e Implementación Tecnológica (2-4 meses): Incluye el Paso 3.

Negociación con proveedores, instalación y configuración inicial del SIEM, EDR, etc.

- Fase 3: Contratación y Desarrollo de Procesos (2-4 meses): Incluye los Pasos 4 y 5.

Contratación del equipo (si es in-house) y desarrollo de los playbooks iniciales.

- Fase 4: Puesta en Marcha y Optimización (Continuo): Incluye el Paso 6. El SOC entra

en operación. Se empiezan a medir los KPIs y se inicia un ciclo de mejora continua, afinando reglas,

procesos y herramientas.

Estimación total para un SOC operativo básico: 6 a 12 meses.

Conclusión: Un Viaje de Mejora Continua

Implementar un SOC es un viaje estratégico, no un proyecto con una fecha de

finalización. Es la creación de una capacidad viva y respirante que evoluciona junto con tu negocio y el

panorama de amenazas. Al seguir estos pasos y utilizar nuestro checklist SOC,

transformarás un objetivo abrumador en una serie de logros alcanzables. El resultado no será solo un

conjunto de herramientas y analistas, sino una verdadera cultura de ciber-resiliencia que protegerá a tu

empresa hoy y en el futuro.

Elemento de Valor Agregado: Tu Checklist Descargable

Para ayudarte a navegar este proceso complejo, hemos creado un checklist de implementación de

SOC completo en un formato fácil de seguir. Puedes acceder a él directamente desde AQUÍ.